基于Cisco设备的网络入侵检测系统设计与应用

来源:wenku7.com 资料编号:WK716355 资料等级:★★★★★ %E8%B5%84%E6%96%99%E7%BC%96%E5%8F%B7%EF%BC%9AWK716355

以下是资料介绍,如需要完整的请充值下载。

1.无需注册登录,支付后按照提示操作即可获取该资料.

2.资料以网页介绍的为准,下载后不会有水印.资料仅供学习参考之用. 密 保 惠 帮助

资料介绍

基于Cisco设备的网络入侵检测系统设计与应用(论文9000字,外文翻译)

摘要:随着网络技术的飞速发展,网络中出现的安全问题越来越多,安全机构和个人致力于建立更加安全完善的网络机制,对入侵检测的研究也越来越深入。本文首先简要介绍了当今的网络安全状况与一些常见的入侵手段,并且针对不同的入侵介绍了具体的检测方法。接着对入侵检测系统模型进行了详细的论述,对比了基于主机的入侵检测系统与基于网络的入侵检测系统的差异。最后着重介绍了基于Cisco设备的网络入侵检测系统,并且通过GNS3模拟实现Cisco IDS-4215的部署。

关键词:入侵检测;Cisco IDS;网络安全

Cisco Network Intrusion Detection System equipment Design and Application

Abstract:With the rapid development of network technology, network security problems more and more, security agencies and individuals committed to establishing a more comprehensive network security mechanism, the study of intrusion detection is also more and more deeply. This article briefly describes today's network security status and some common means of invasion, the invasion and for different information on specific detection method. Next to the intrusion detection system model is discussed in detail, comparing the differences in host-based intrusion detection system and network-based intrusion detection system. Finally, it highlights the network intrusion detection system based on Cisco equipment, and implement the deployment of Cisco IDS-4215 by GNS3 simulation.

Key words:Intrusion Detection;Cisco IDS;Network Security;

目 录

1.绪论 7

1.1研究背景 7

1.1.1 什么是网络安全 7

1.1.2 什么是入侵检测 7

1.2 国内外研究现状以及研究的意义 7

1.2.1 研究的意义 7

1.2.2 国内外研究现状 7

2.常见的入侵手段以及检测方法 8

2.1 数据包嗅探器 8

2.2 IP欺骗 8

2.3 拒绝服务攻击(DOS) 9

2.4 缓冲区溢出攻击 (Buffer Overflow) 11

2.5 网络侦测 12

3.入侵检测系统概述 12

3.1入侵检测系统的基础知识 12

3.1.1 异常检测 12

3.1.2 滥用监测 13

3.2入侵检测系统的类别 13

3.2.1 基于主机的入侵检测系统 13

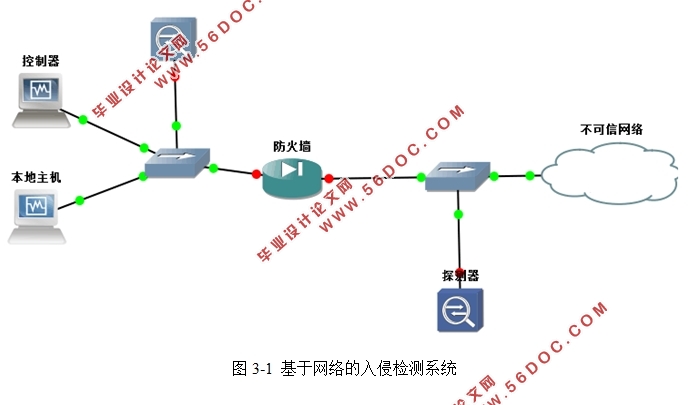

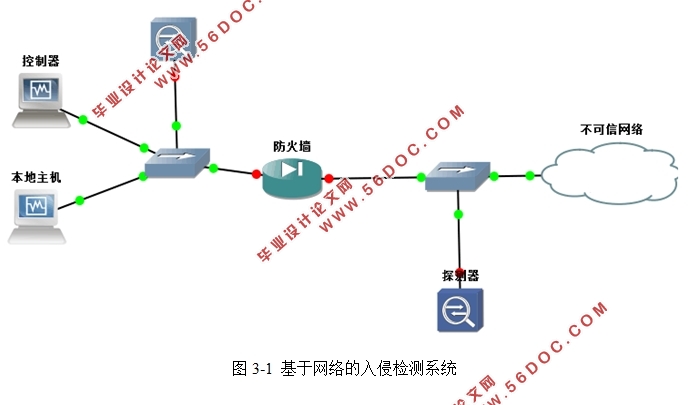

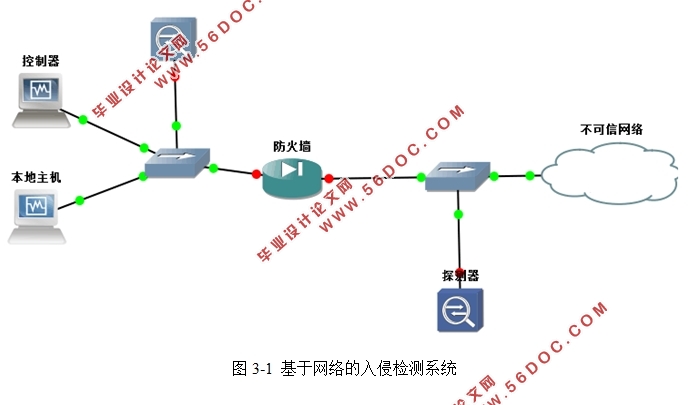

3.2.2 基于网络的入侵检测系统 13

3.2.3 混合型入侵检测系统 14

4.基于Cisco设备的入侵检测系统 14

4.1基于Cisco设备的IDS模型 14

4.1.1 Cisco 对特征的分类 15

4.2 IDS探测器部署 15

4.2.1 边界保护 15

4.2.2 ExtraNets保护 16

4.2.3 内部网保护 17

4.3 利用模拟软件模拟Cisco设备 17

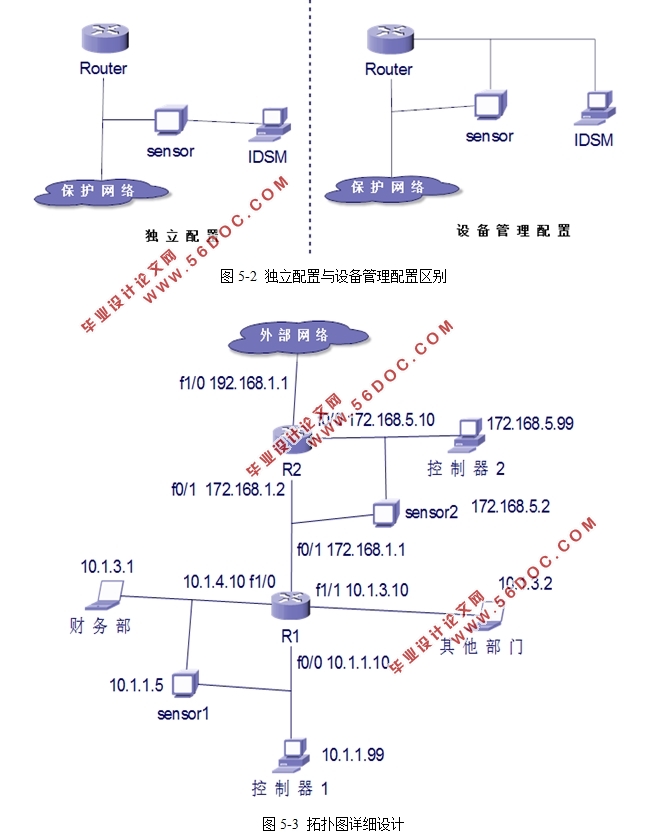

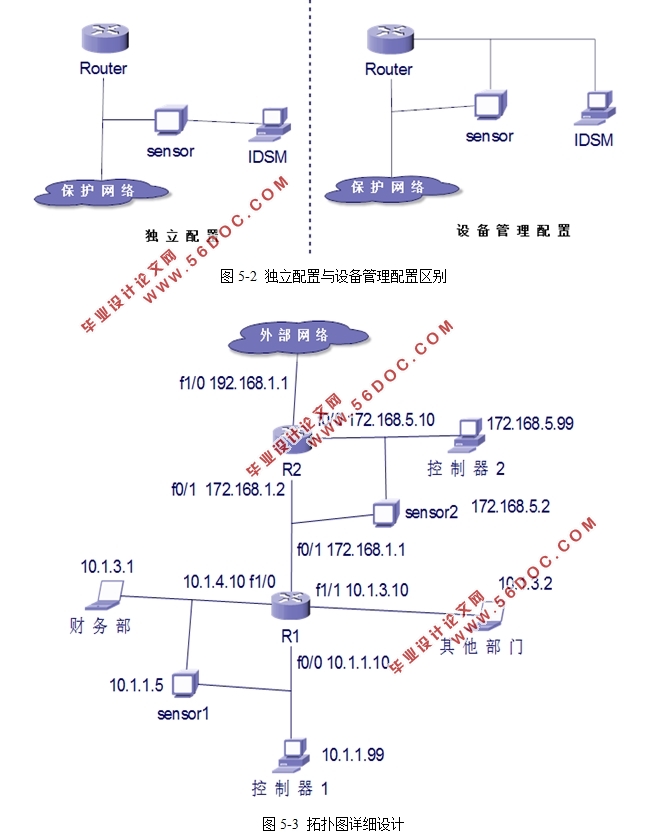

5.设计及相关配置代码 22

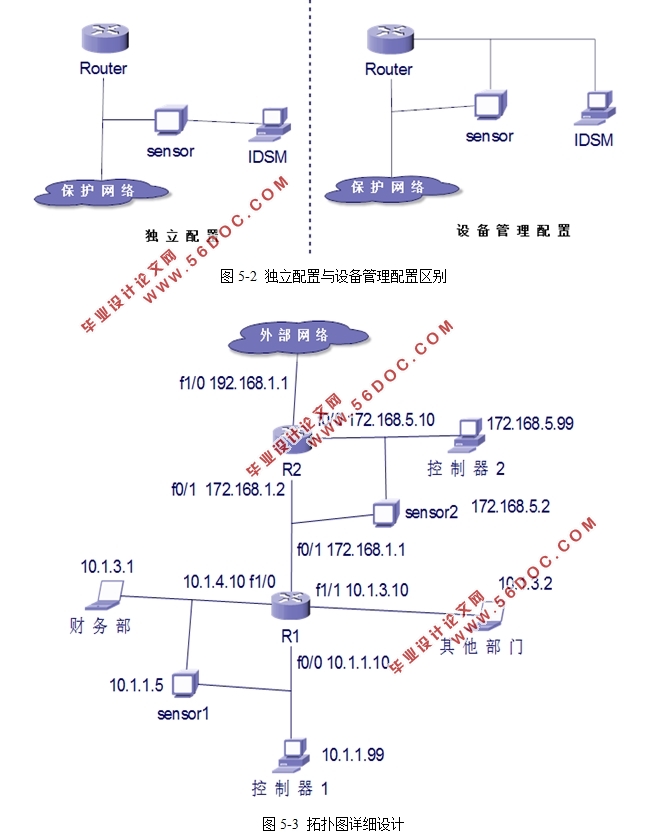

5.1 总体设计 22

5.2 详细设计与相关配置代码 23

结束语 27

致谢 28

参考文献 28

|